عندما اجتاح مقاتلو طالبان مختلف مناطق أفغانستان في منتصف أغسطس، معلنين نهاية عقدين من الحرب، سرعان ما انتشرت تقارير تفيد بأنهم استولوا أيضاً على أجهزة القياس الحيوية العسكرية الأميركية المستخدمة لجمع البيانات، مثل مسح قزحية العين وبصمات الأصابع وصور الوجه. خشي البعض من استخدام الآلات، المعروفة باسم هايد (HIIDE)، في تحديد هوية الأفغان الذين تعاونوا مع قوات التحالف.

وفقاً للخبراء الذين تواصلت معهم إم آي تي تكنولوجي ريفيو، فإن هذه الأجهزة توفر في الواقع وصولاً محدوداً فقط إلى بيانات القياسات الحيوية، التي يتم الاحتفاظ بها عن بُعد على خوادم آمنة. لكن متابعتنا للموضوع تظهر وجود تهديد أكبر تجسده قواعد بيانات الحكومة الأفغانية التي تحتوي على معلومات شخصية حساسة يمكن استخدامها لتحديد هوية ملايين الأشخاص في جميع أنحاء البلاد.

تواصلت إم آي تي تكنولوجي ريفيو مع شخصين على دراية بأحد هذه الأنظمة، وهي قاعدة بيانات تمولها الولايات المتحدة تُعرف باسم إيه بي بي إس (APPS) اختصاراً لنظام الموظفين الأفغان والأجور. تستخدم وزارتا الداخلية والدفاع الأفغانيتان هذا النظام لدفع رواتب الجيش الوطني والشرطة. ويعتبر النظام الأكثر دقة وحساسية من نوعه في البلاد؛ إذ يحتوي على مستويات عميقة من التفاصيل حول أفراد الأمن وشبكاتهم الممتدة. لقد قررنا إغفال هوية مصادرنا لحمايتها من الأعمال الانتقامية المحتملة.

أُطلق نظام الموظفين الأفغان والأجور في عام 2016 بهدف الحد من عمليات الاحتيال المتعلقة بالراتب التي تنطوي على استخدام هويات مزيفة، أو “الجنود الأشباح”. ووفقاً لتقديرات الأفراد المطلعين على البرنامج، يحتوي النظام على نصف مليون سجل تشمل كل عضو في الجيش الوطني الأفغاني والشرطة الوطنية الأفغانية. ويقول أحد الأشخاص الذين عملوا على النظام إنه يتم جمع بيانات الأعضاء “بدءاً من يوم تجنيدهم”، لتبقى محفوظة فيه على نحو دائم سواء بقي العضو في الخدمة أو لا. ويضيف أنه على الرغم من إمكانية تحديث السجلات، فإنه لم يكن على علم ما إذا كانت هناك سياسة لحذف البيانات أو الاحتفاظ بها، ولا حتى في الحالات الطارئة مثل استيلاء طالبان على السلطة.

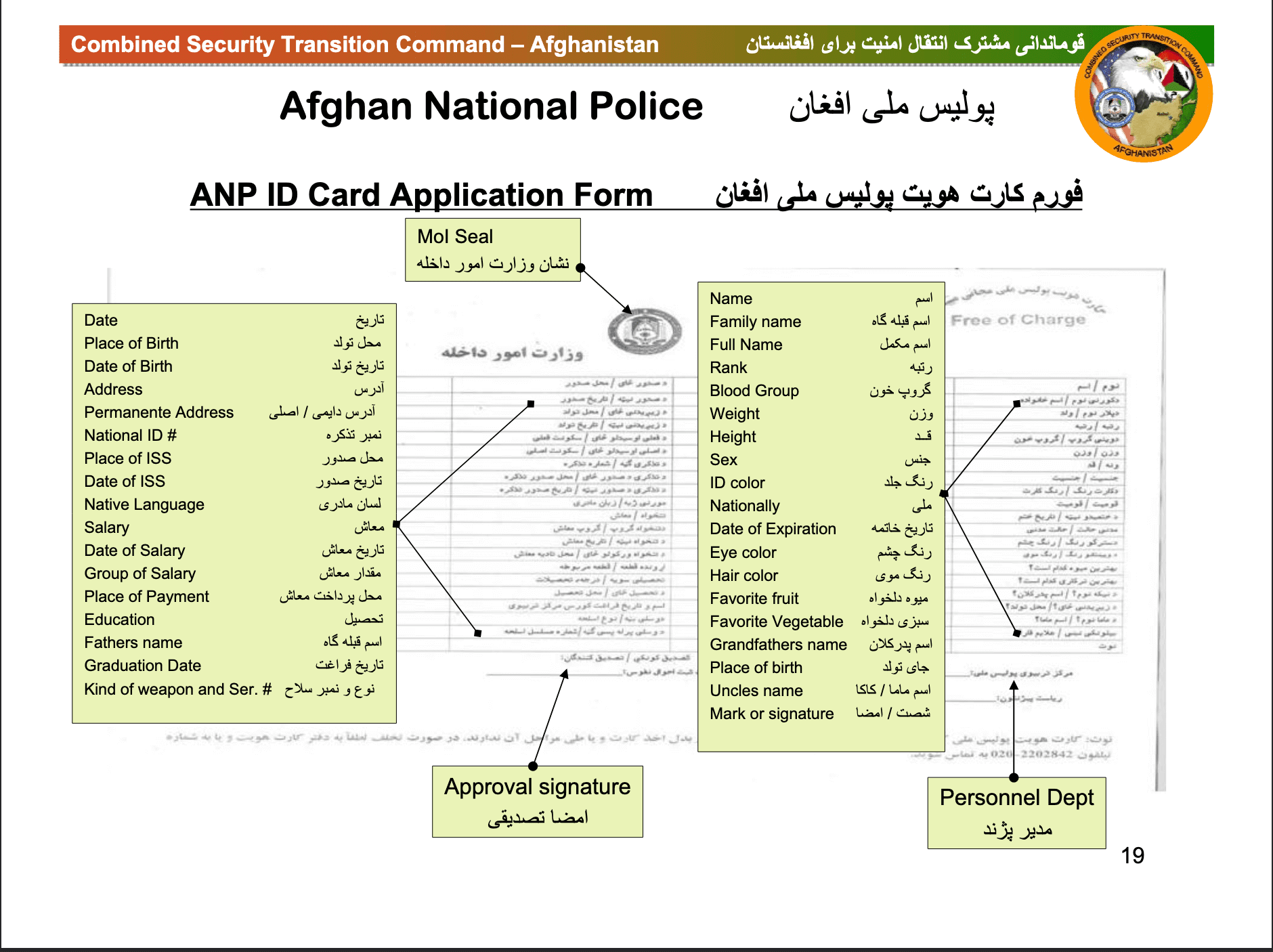

يُظهر عرض تقديمي حول عملية تجنيد عناصر الشرطة من إنتاج قيادة التدريب الأمني المشترك لحلف الناتو في أفغانستان أن نموذجاً واحداً فقط من نماذج الطلبات قد جمع 36 نقطة بيانات. تقول مصادرنا إن كل ملف تعريف في نظام (APPS) يحتوي على 40 حقل بيانات على الأقل.

وتشمل نقاط البيانات هذه المعلومات الشخصية الواضحة، مثل الاسم وتاريخ الولادة ومكانها، بالإضافة إلى رقم هوية فريد يربط كل ملف تعريف بملف تعريف قياسات حيوية محفوظ لدى وزارة الداخلية الأفغانية.

لكن البيانات تحتوي أيضاً على تفاصيل حول التخصص العسكري للأفراد ومسارهم الوظيفي، بالإضافة إلى بيانات علائقية حساسة، مثل أسماء آبائهم وأعمامهم وأجدادهم، فضلاً عن أسماء اثنين من شيوخ القبيلة التي ينتمي إليها كل مجند يضمنان التزامه بالتجنيد. كل هذه البيانات كفيلة بتحويل ما كان مجرد كاتلوج رقمي بسيط إلى شيء أكثر خطورة، وفقاً لرانجيت سينغ، باحث ما بعد الدكتوراة في مجموعة الأبحاث غير الربحية داتا آند سوسايتي (Data & Society)، التي تدرس البنى التحتية للبيانات والسياسات العامة. يرى سينغ أن قواعد البيانات هذه تمثل نوعاً من “تسلسل الأنساب” الذي يضم “الروابط المجتمعية” التي “تعرّض كل هؤلاء الأشخاص للخطر”.

تقول آني جاكوبسن، الصحفية ومؤلفة كتاب “الفصيلة الأولى: قصة عن الحرب الحديثة في عصر هيمنة الهوية”، إن هذه المعلومات تحمل قيمة عسكرية كبيرة سواء بالنسبة للأميركيين الذين ساعدوا في بنائها أو لطالبان، وإن كلاً منهما “يبحث عن شبكات” مؤيدي الطرف الآخر.

“لن أتفاجأ إذا ما قام مقاتلو طالبان بالبحث في قواعد البيانات وأخذوا في طباعة القوائم بناءً عليها… لاستخدامها في ملاحقة العسكريين السابقين”.

ورغم أن السؤال عن الفواكه والخضروات قد يبدو أمراً غريباً في نموذج انضمام إلى الشرطة، فإنه يلقي بعض الضوء على حجم المعلومات التي يتم جمعها. ويقول سينغ إن ذلك يثير سؤالين مهمين: ما هي البيانات التي يمكن اعتبار جمعها أمراً مشروعاً بهدف إنجاز غاية للدولة؟ وهل هناك موازنة سليمة بين فوائد ذلك ومساوئه؟

لم تتلق هذه الأسئلة أي إجابات واضحة في أفغانستان؛ حيث لم تتم صياغة قوانين خصوصية البيانات أو سنها إلا بعد سنوات من شروع الجيش الأميركي ومقاوليه في الحصول على معلومات المقاييس الحيوية.

ونتيجة لذلك، فإن السجلات تحتوي على معلومات شاملة إلى حد كبير.

ويقول أحد الأفراد المطلعين على القضية: “اذكر لي أي معلومة لن نجمعها برأيك، وسأقول لك إنك مخطئ”.

ثم صحح كلامه: “أعتقد أننا لا نجمع أسماء الأمهات، لأن بعض الناس يفضلون عدم مشاركة اسم والدتهم في ثقافتنا”.

تعاظم الخوف من الانتقام

أعلنت طالبان أنها لن تنفذ عمليات انتقامية موجهة ضد الأفغان الذين عملوا مع الحكومة السابقة أو قوات التحالف. لكن أفعالهم – تاريخياً ومنذ استيلائهم على السلطة- لا تطمئن إلى التزامهم بذلك.

في 24 أغسطس، قالت مفوضة الأمم المتحدة السامية لحقوق الإنسان في اجتماع خاص لمجموعة السبع الكبار إن مكتبها تلقى تقارير موثوقة عن “إعدامات دون محاكمة لمدنيين ومقاتلين من قوات الأمن الوطنية الأفغانية”.

قال لنا أحد الأشخاص المطلعين على قاعدة البيانات: “لن أتفاجأ إذا ما قام مقاتلو طالبان بالبحث في قواعد البيانات وأخذوا في طباعة القوائم بناءً عليها… لاستخدامها في ملاحقة العسكريين السابقين”.

وقد توصل تحقيق أجرته منظمة العفو الدولية إلى أن طالبان قامت بتعذيب وقتل تسعة رجال من عرق الهزارة بعد الاستيلاء على مقاطعة غازني في أوائل يوليو. أما في كابول، فقد وردت تقارير عديدة عن تنقل عناصر طالبان من باب إلى باب “لتسجيل” أسماء الأفراد الذين عملوا لصالح الحكومة أو في المشاريع الممولة دولياً.

وفقاً لوسائل إعلام محلية، لعبت القياسات الحيوية دوراً في هذا النوع من الأنشطة منذ عام 2016 على الأقل. في إحدى الحوادث التي تداولتها وسائل الإعلام على نطاق واسع في ذلك العام، نصب المتمردون كميناً لحافلة متجهة إلى قندز واحتجزوا 200 راكب كرهائن. وفي نهاية المطاف، قتلوا 12 منهم، بمن فيهم جنود محليون من الجيش الوطني الأفغاني كانوا في طريقهم إلى ثكناتهم بعد زيارة عائلاتهم. وقال شهود عيان للشرطة المحلية حينذاك إن طالبان استخدمت نوعاً من أجهزة مسح بصمات الأصابع للتحقق من هويات الناس.

كان المسؤولون الأميركيون مهتمين على نحو خاص بتتبع الهويات من أجل تعطيل شبكات صانعي القنابل الذين كانوا ينجحون في تجاوز عمليات الكشف في الوقت الذي كانت فيه عبواتهم المتفجرة القاتلة المصنوعة يدوياً تسبب خسائر فادحة في صفوف القوات الأميركية. أما بالنسبة لاستخدام أجهزة المقاييس الحيوية، فيمكن للعسكريين التقاط صور وجوه الأشخاص وعيونهم وبصمات أصابعهم، ثم يمكنهم الاستفادة من تلك البيانات الفريدة غير القابلة للتغيير لربط الأفراد، مثل صانعي القنابل، بحوادث محددة. كانت البيانات الأولية تنتقل في اتجاه واحد من الأجهزة إلى قاعدة بيانات سرية تابعة لوزارة الدفاع الأميركية، في حين يتم تنزيل المعلومات المفيدة، مثل قوائم الأشخاص الذين “ينبغي الانتباه لتحركاتهم”، في الاتجاه الآخر إلى الأجهزة.

يبدو أن حوادث مثل تلك التي وقعت في قندوز تشير إلى أن هذه الأجهزة يمكنها الوصول إلى مجموعات أوسع من البيانات، وهو أمر نفته وزارة الدفاع الأفغانية والمسؤولون الأميركيون مراراً وتكراراً.

كتب إريك باهون، المتحدث باسم وزارة الدفاع الأميركية، في رسالة بالبريد الإلكتروني بعد وقت قصير من نشر هذا المقال: “لقد اتخذت الولايات المتحدة إجراءات مدروسة لضمان عدم وقوع البيانات الحساسة في يدي طالبان. وبالتالي، فإن هذه البيانات ليست عرضة لسوء الاستخدام. للأسف، هذا هو كل ما يمكنني التصريح عنه”.

كان عليهم التفكير في حماية نظام المقاييس الحيوية وتأمينه

يقدم توماس جونسون، الأستاذ الباحث في كلية الدراسات العليا البحرية في مونتيري بكاليفورنيا، تفسيراً آخر محتملاً لكيفية استخدام طالبان لمعلومات القياسات الحيوية في هجوم قندوز.

إذ قال لإم آي تي تكنولوجي ريفيو إنه بدلاً من أخذ البيانات مباشرة من أجهزة هايد (HIIDE)، ربما قام المتعاطفون مع طالبان في كابول بتزويدهم بقواعد بيانات للأفراد العسكريين التي يمكنهم من خلالها التحقق من البصمات. بعبارة أخرى، حتى في عام 2016، ربما كانت قواعد البيانات- وليس الأجهزة نفسها- هي التي شكلت الخطر الأكبر.

بصرف النظر عن ذلك، فإن بعض السكان المحليين مقتنعون بأن جمع معلومات مقاييسهم الحيوية قد عرّضهم للخطر. فقدَ عبد الحبيب، الذي يبلغ من العمر 32 عاماً، وهو جندي سابق في الجيش الوطني الأفغاني، أصدقاء في هجوم قندوز. وألقى باللوم في وفاتهم على تمكن طالبان من الوصول إلى بيانات المقاييس الحيوية. لقد كان خائفاً جداً من احتمال أن يتم تحديد هويته هو الآخر من خلال قواعد البيانات لدرجة أنه غادر الجيش – ومقاطعة قندوز- بعد وقت قصير من الهجوم على الحافلة.

عندما تحدث عبد الحبيب مع إم آي تي تكنولوجي ريفيو قبل وقت قصير من سقوط كابول، كان يعيش في العاصمة منذ خمس سنوات ويعمل في القطاع الخاص.

وقال: “عندما تم تقديم نظام المقاييس الحيوية لأول مرة، كنت متفائلاً بشأنه. لقد اعتقدت أنه كان شيئاً نافعاً وأن الجيش سيستفيد منه، لكن بالنظر إلى ما حدث، لا أعتقد أنه كان الوقت المناسب لاستخدام شيء من هذا القبيل. إذا كانوا يطورون مثل هذا النظام، فيجب عليهم أيضاً التفكير في كيفية تأمينه وحمايته”.

وأضاف أنه لم يشعر بالأمان حتى بعد انتقاله للعيش في كابول: “تم إخبار أحد الزملاء ’إننا سنزيل القياسات الحيوية الخاصة بك من النظام’، ولكن على حد علمي، فإنهم لا يستطيعون إزالتها بعد أن يتم حفظها في النظام لأول مرة”.

عندما تواصلنا مع عبد الحبيب لآخر مرة قبل الموعد النهائي للانسحاب في 31 أغسطس، حينما كان عشرات الآلاف من الأفغان يتجمعون حول مطار حامد كرزاي الدولي في كابول في محاولة للمغادرة على متن إحدى رحلات الإجلاء، قال لنا إنه نجح في دخول المطار. لقد كانت بيانات مقاييسه الحيوية مهددة بالوصول إلى يدي طالبان، لكنه كان كله أمل بأن ينجح في مغادرة أفغانستان.

هل هناك قواعد بيانات أخرى؟

قد يكون نظام (APPS) أحد أكثر الأنظمة خطورة في أفغانستان، لكنه ليس الوحيد ولا حتى الأضخم.

رحبت الحكومة الأفغانية -بدعم من مانحيها الدوليين- بإمكانيات تحديد الهوية باستخدام القياسات الحيوية. وكان من شأنها مساعدة “شركائنا الأفغان على فهم من هم مواطنوها… ومساعدة أفغانستان في ضبط حدودها و… السماح لجيروا (GIRoA) [حكومة جمهورية أفغانستان الإسلامية] بأن تمتلك “هيمنة الهوية”، على حد وصف أحد المسؤولين العسكريين الأميركيين في مؤتمر القياسات الحيوية عام 2010 في كابول.

لعبت قاعدة بيانات القياسات الحيوية التابعة لوزارة الداخلية دوراً جوهرياً في هذه الجهود، التي يطلق عليها نظام التعرف التلقائي الأفغاني بالاعتماد على المقاييس الحيوية أو اختصاراً آبيس (AABIS)، وغالباً ما يشار إليها ببساطة باسم مركز القياسات الحيوية. تم تصميم نظام آبيس نفسه على غرار نظام القياسات الحيوية التابع لوزارة الدفاع الأميركية الذي يُعرف باسم نظام التعرف التلقائي بالاعتماد على المقاييس الحيوية، والذي ساعد في تحديد أهداف ضربات الطائرات المسيرة.

وفقاً لكتاب جاكوبسن، كانت آبيس تهدف إلى تغطية 80% من السكان الأفغان بحلول عام 2012، أو ما يقرب من 25 مليون شخص. على الرغم من عدم توفر معلومات متاحة للجمهور حول عدد السجلات التي تحتويها قاعدة البيانات هذه الآن، ورغم عدم استجابة المقاول الذي يدير قاعدة البيانات ولا المسؤولين من وزارة الدفاع الأميركية لطلبات التعليق، يوجد رقم غير مؤكد ورد في حساب لينكدإن الخاص بمدير برنامجها في الولايات المتحدة، ويقدر عدد السجلات بـ 8.1 ملايين سجل.

تم استخدام نظام آبيس على نطاق واسع بعدة طرق من قبل الحكومة الأفغانية السابقة. حيث إن التقدم إلى وظائف حكومية وأدوار في معظم المشاريع كان يتطلب فحصاً للمقاييس الحيوية عبر نظام وزارة الداخلية للتأكد من أن المتقدمين ليس لديهم خلفية إجرامية أو إرهابية. كما كانت فحوصات المقاييس الحيوية مطلوبة للحصول على جواز السفر والهوية الوطنية وطلبات رخصة القيادة، بالإضافة إلى التسجيلات لامتحان دخول الجامعة في البلاد.

تم ربط قاعدة بيانات أخرى، أصغر قليلاً من آبيس، ببطاقة الهوية الوطنية الإلكترونية للبلاد والمسماة إي-تذكرة (e-tazkira). بحلول الوقت الذي سقطت فيه الحكومة، كان لديها ما يقرب من 6.2 ملايين طلب قيد المعالجة، وذلك وفقاً لهيئة الإحصاء والمعلومات الوطنية، على الرغم من أنه من غير الواضح عدد المتقدمين الذين قدموا بالفعل بيانات مقاييسهم الحيوية.

كما تم استخدام المقاييس الحيوية – أو على الأقل الترويج لها- من قبل الإدارات الحكومية الأخرى؛ إذ استخدمت اللجنة المستقلة للانتخابات أجهزة مسح المقاييس الحيوية في محاولة لمنع التزوير خلال الانتخابات البرلمانية لعام 2019، رغم أن النتائج التي حققتها كانت موضع شك. وفي عام 2020، أعلنت وزارة التجارة والصناعة أنها ستجمع المقاييس الحيوية من أولئك الذين كانوا يسجلون أعمالاً تجارية جديدة.

على الرغم من كثرة الأنظمة، لم يكن بعضها مرتبط ببعض. فقد وجدت مراجعة أجرتها الولايات المتحدة في أغسطس 2019 أنه على الرغم من إنفاق 38 مليون دولار حتى ذلك الحين، فإن (APPS) لم تتمكن من تحقيق الكثير من أهدافها؛ إذ لم يتم دمج المقاييس الحيوية مباشرة مع ملفات الموظفين، ولكن تم ربطها فقط برقم فريد للمقاييس الحيوية. كما لم يتصل النظام مباشرة بأنظمة الحواسيب الحكومية الأفغانية الأخرى مثل تلك الخاصة بوزارة المالية التي كانت تمنح الرواتب. وجاء في المراجعة أن (APPS) لا تزال تعتمد أيضاً على عمليات الإدخال اليدوي للبيانات، ما أفسح المجال للخطأ البشري أو التلاعب.

قضية عالمية

لم تكن أفغانستان البلد الوحيد الذي يتبنى أنظمة المقاييس الحيوية. وهناك الكثير من البلدان التي يساورها القلق بشأن ما يسمى “المستفيدون الوهميون”، أي هويات مزيفة تُستخدم بشكل غير قانوني لتحصيل الرواتب أو غيرها من الأموال. تقول أمبا كاك، مديرة السياسات والبرامج العالمية في معهد إيه آي ناو (AI Now) وخبيرة قانونية في أنظمة المقاييس الحيوية، إن منع هذا النوع من الاحتيال هو أحد المبررات الشائعة لاستخدام أنظمة المقاييس الحيوية.

وتقول كاك، التي شاركت في تحرير كتاب عن سياسات المقاييس الحيوية العالمية: “من السهل حقاً تصوير نظام [APPS] على أنه استثنائي. لكن يبدو أنه ’يشترك بالكثير من الجوانب مع الخبرات العالمية’ حول المقاييس الحيوية.

“الاعتماد على هوية المقاييس الحيوية باعتبارها الوسيلة الفعالة الوحيدة لتحديد الهوية القانونية هو… أمر خاطئ وخطير بعض الشيء”.

– أمبا كاك، إي آي ناو

تشكك كاك فيما إذا كانت المقاييس الحيوية -بدلاً من الإصلاحات السياسية- تمثل الحل الصحيح لمشكلة الاحتيال، وتضيف أن ادعاء ذلك غالباً “لا يستند إلى أدلة”.

ولكن أفغانستان كانت متسرعة في نشر مثل هذه التقنيات مدفوعة إلى حد كبير بالأهداف العسكرية الأميركية والتمويل الدولي. وحتى لو لم تحقق (APPS) وقواعد البيانات الأخرى مستوى الفائدة المرجوة منها، فإنها لا تزال تحتوي على عدة تيرابايتات من البيانات عن المواطنين الأفغان التي يمكن لطالبان التنقيب فيها.

“هيمنة الهوية”… لكن لصالح من؟

إن مؤشرات الخطر المتزايدة بشأن الأجهزة وقواعد البيانات التي تُركت في أفغانستان وكتل البيانات الأخرى حول حياة المواطنين العاديين في أفغانستان لم توقف جمع البيانات الحساسة للأشخاص خلال مدة الأسبوعين الفاصلة بين دخول طالبان إلى كابول والانسحاب الرسمي للقوات الأميركية.

هذه المرة، كان يتم جمع البيانات في الغالب من قبل متطوعين ذوي نوايا حسنة ووضعها في نماذج وجداول بيانات جوجل غير محمية، ما يوضح أنه إما أننا لم نتعلم الدروس المتعلقة بأمن البيانات بعد ،أو أنه يجب على كل مجموعة معنية إعادة تعلم هذه الدروس.

يرى سينغ أنه ينبغي إيلاء المزيد من الاهتمام لمسألة ما يحدث للبيانات في أثناء النزاعات أو انهيار الحكومات. ويقول: “نحن لا نأخذ الأمر على محمل الجد، ولكن يجدر بنا ذلك، خاصة في هذه المناطق التي مزقتها الحرب، حيث يمكن استغلال المعلومات لإحداث الكثير من الخراب والفوضى”.

أما كاك، الباحثة في قانون المقاييس الحيوية، فترى أن أفضل طريقة ربما لحماية البيانات الحساسة تتمثل في “عدم إنشاء هذه الأنواع من البنى التحتية [للبيانات] في المقام الأول”.

بالنسبة لجاكوبسن، المؤلفة والصحفية، من المثير للسخرية أن هوس وزارة الدفاع باستخدام البيانات لإثبات الهوية قد يساعد في الواقع طالبان على تحقيق نسختها الخاصة من هيمنة الهوية. وتقول: “إن قيام طالبان بذلك سيكون مثيراً للمخاوف حقاً”.

في نهاية المطاف، يقول بعض الخبراء إن حقيقة عدم ترابط قواعد بيانات الحكومة الأفغانية بشكل كبير قد تكون في الواقع طوق نجاة إذا حاولت طالبان فعلاً استغلال هذه البيانات. قال دان جرازير، أحد قدامى المحاربين ويعمل في مجموعة المراقبة “مشروع الإشراف على الحكومة” عبر البريد الإلكتروني: “أظن أن (APPS) لا تزال سيئة الأداء، وهو أمر جيد على الأرجح في ضوء الأحداث الأخيرة”.

ولكن بالنسبة لأولئك المتصلين بقاعدة بيانات (APPS) الذين قد يجدون أنفسهم أو أفراد عائلاتهم مطاردين من قبل طالبان، فإنهم لا يشعرون بسخرية الأمر بنفس الطريقة بل يعتبرونه أقرب إلى الخيانة.

يقول أحد الأشخاص المطلعين على النظام: “لقد وثق الجيش الأفغاني بشركائه الدوليين، بما في ذلك الولايات المتحدة التي تقود بقية الشركاء، لبناء نظام كهذا. والآن سيتم استخدام قاعدة البيانات هذه كسلاح بيد الحكومة [الجديدة]”.